本文深入解析了Cisco IPsec VPN配置,涵盖从基础设置到高级技巧。从VPN协议选择、加密算法到隧道建立,全面剖析了IPsec VPN配置的要点。针对常见问题提供了解决方案,助力读者轻松掌握IPsec VPN配置。

随着网络技术的飞速发展,远程接入的需求不断攀升,作为保障远程数据传输安全的重要手段,IPsec VPN已经成为企业网络架构中不可或缺的一环,本文将深入探讨如何在Cisco设备上配置IPsec VPN,涵盖从基础设置到高级技巧的全方位指导。

IPsec VPN基础知识

1. IPsec简介

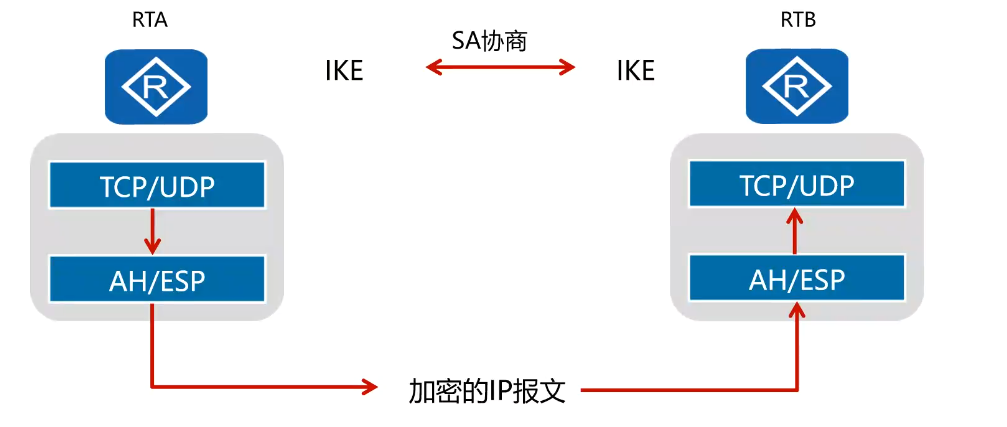

IPsec(Internet Protocol Security)是一种在网络层提供安全性的协议,它能够在传输层对数据进行加密、认证和完整性验证,通过使用IPsec协议,IPsec VPN能够在远程客户端与内部网络之间建立一个加密的通信通道,确保数据传输的安全性和私密性。

2. IPsec VPN架构

IPsec VPN架构主要由以下几个关键组件构成:

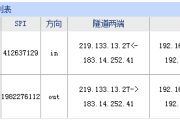

- 安全关联(Security Association,SA):它定义了两个通信实体之间的安全参数,包括加密算法、密钥、生命周期等。

- 加密算法:用于对数据进行加密和解密,确保数据传输过程中的机密性。

- 认证算法:用于对数据进行认证,验证数据来源的合法性。

- 密钥管理:负责密钥的生成、分发和更新,保障密钥的安全性。

Cisco IPsec VPN配置指南

1. 基础配置

(1)创建IPsec策略

在Cisco设备上,首先需要创建IPsec策略,该策略将定义加密算法、认证算法和密钥交换方式,以下是一个示例配置:

ipsec policy 1

set security-association lifetime seconds 28800

set encryption aes 256

set authentication sha-256

set transform-set esp-3des esp-sha-hmac

(2)配置隧道接口

创建隧道接口,用于连接远程客户端和内部网络,以下是一个示例配置:

interface Tunnel0

ip address 192.168.1.1 255.255.255.252

ipsec transform-set esp-3des esp-sha-hmac

ipsec policy 1

(3)配置NAT

如果内部网络需要进行NAT转换,则需要配置NAT地址池和NAT池组,以下是一个示例配置:

ip nat pool VPN-NAT 192.168.2.1 192.168.2.254 netmask 255.255.255.0

ip nat inside source list 1 pool VPN-NAT

2. 高级配置

(1)手动配置密钥

在IPsec VPN配置中,手动配置密钥可以增强安全性,以下是一个示例配置:

ipsec key-management manual

ipsec transform-set esp-3des esp-sha-hmac

ipsec security-association lifetime seconds 28800

ipsec nat-translation 1

(2)配置多跳路由

在复杂的网络环境中,可能需要配置多跳路由,以下是一个示例配置:

ip route 192.168.1.0 255.255.255.0 192.168.2.2

ip route 192.168.2.0 255.255.255.0 192.168.3.3

(3)配置双向认证

为了提升安全性,可以配置双向认证,要求客户端和服务器进行相互认证,以下是一个示例配置:

ipsec policy 1

set security-association lifetime seconds 28800

set encryption aes 256

set authentication sha-256

set transform-set esp-3des esp-sha-hmac

set authentication-method pre-share

本文详细阐述了在Cisco设备上配置IPsec VPN的步骤和技巧,通过合理的IPsec VPN配置,可以有效地保障企业网络的安全,并满足远程接入的需求,在实际操作中,还需根据具体的网络环境和需求进行相应的调整和优化。

相关阅读:

标签: #ipsec vpn 配置 cisco #IPsec VPN

评论列表