本文详细介绍了Asa IPsec VPN的配置方法,旨在为企业提供安全高效的网络解决方案。通过阐述IPsec VPN的原理、配置步骤和注意事项,帮助读者轻松实现企业级网络的安全连接。

随着信息安全意识的日益增强,IPsec VPN技术已成为保障企业数据安全传输的重要手段,Cisco ASA(自适应安全设备)凭借其卓越的性能和强大的功能,在IPsec VPN配置领域受到广泛推崇,本文将深入剖析Asa IPsec VPN的配置流程,助您轻松构建稳固的企业网络安全防线。

Asa IPsec VPN配置概述

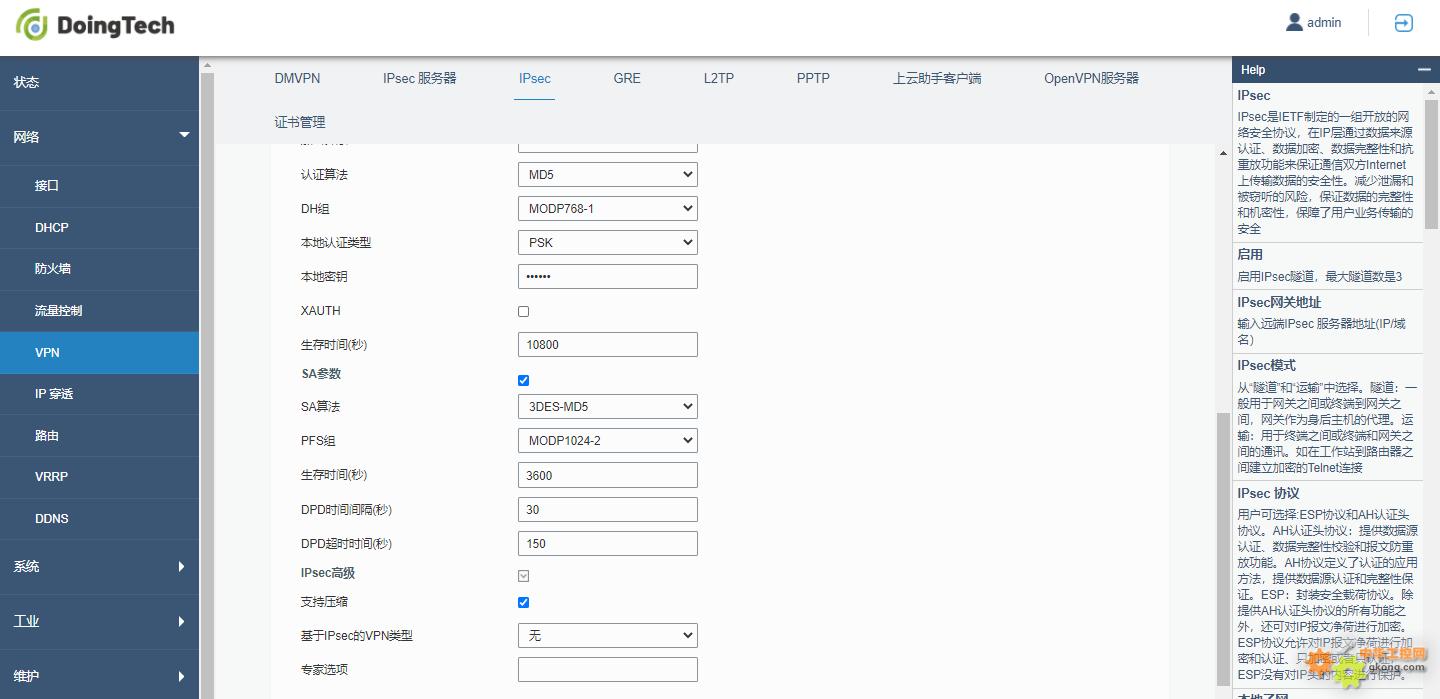

Asa IPsec VPN的配置涉及以下几个核心环节:

- 构建VPN策略

- 设置隧道接口

- 配置密钥交换协议

- 选择加密与哈希算法

- 配置NAT和PAT

Asa IPsec VPN配置步骤详解

以下是Asa IPsec VPN配置的具体步骤:

1. 创建VPN策略

- 进入ASA设备的配置模式:使用

enable命令进入特权模式,然后执行configure terminal进入配置模式。 - 定义VPN策略:

access-list number permit ip source network1 destination network2,其中number是策略编号,而network1和network2分别代表源网络和目标网络。 - 创建IPsec VPN策略:使用

ipsec security-association lifetime设置会话和传输生命周期,transform-set定义加密和哈希算法,match access-list number来匹配策略编号。

2. 配置隧道接口

- 创建隧道接口:进入隧道接口配置模式,使用

interface Tunnel1命令。 - 配置隧道接口IP地址:通过

ip address ip-address subnet-mask设置隧道接口的IP地址和子网掩码。 - 配置隧道接口安全级别:使用

ipsec tunnel-group tunnel-group-name mode transport设置隧道组名称和传输模式。

3. 配置密钥交换协议

- 创建密钥交换协议:进入密钥交换协议配置模式,执行

crypto isakmp policy 1。 - 配置密钥交换参数:设置加密算法(如DES)、哈希算法(如SHA)以及预共享密钥认证。

4. 配置加密和哈希算法

- 创建加密和哈希算法:使用

crypto ipsec transform-set name encryption-algorithm hash-algorithm定义算法名称和相应的加密及哈希算法。 - 将加密和哈希算法应用到VPN策略:通过

ipsec security-association lifetime transform-set name实现。

5. 配置NAT和PAT

- 创建NAT转换规则:使用

nat (inside) 0.0.0.0 0.0.0.0设置NAT规则。 - 创建PAT转换规则:通过

nat (outside) 1.1.1.1 1.1.1.1配置PAT规则。

Asa IPsec VPN配置关键要点

在配置过程中,需注意以下几点:

- 确保源网络与目标网络之间的路由可达。

- 选择合适的加密和哈希算法,以增强安全性。

- 合理设置会话和传输生命周期,以优化性能。

- 定期更新预共享密钥,确保安全性。

- 持续监控VPN连接,及时处理异常情况。

通过遵循上述步骤和注意事项,您将能够成功配置Asa IPsec VPN,从而保障企业网络的安全与稳定,在实际操作中,根据具体需求对配置进行调整,以确保VPN连接的可靠性和高效性。

标签: #asa ipsec vpn 配置 #IPsec VPN

评论列表