本文深入解析Cisco ASA VPN配置,详细介绍了配置步骤及技巧。包括VPN类型选择、策略配置、证书管理等,旨在帮助读者快速掌握Cisco ASA VPN配置技巧,提高网络安全性。

随着互联网技术的飞速发展,企业对于远程访问的需求日益增长,VPN(虚拟专用网络)技术因其卓越的网络安全性能和远程接入功能,已经成为保障企业信息安全的重要手段,Cisco ASA(自适应安全设备)凭借其强大的功能,支持多种VPN配置方式,如IPsec VPN和SSL VPN,本文将深入探讨Cisco ASA VPN的配置方法,包括配置流程、关键参数的设置以及一些实用的配置技巧。

Cisco ASA VPN配置概览

1. IPsec VPN

IPsec VPN通过加密和认证技术保障数据传输的安全,适用于企业级应用,其核心优势在于对数据包内容的加密,确保数据传输的机密性。

2. SSL VPN

SSL VPN是一种基于Web的VPN技术,用户通过浏览器即可访问企业内部资源,非常适合个人用户和远程办公场景。

Cisco ASA VPN配置流程

1. IPsec VPN配置流程

(1)创建IPsec策略

在ASA设备上,首先需要创建IPsec策略,包括定义加密算法、认证方法等关键参数,以下是一个示例配置:

ipsec policy add myPolicyencryption 3des

encryption aes 128

authentication md5

mode tunnel

interface inside

source address inside

destination address any

local ident

remote ident

(2)创建隧道接口

在ASA设备上创建隧道接口,用于连接远程VPN客户端,以下是一个示例配置:

interface Tunnel1ip address 192.168.1.1 255.255.255.252

ipsec interface add myPolicy

(3)配置路由

在ASA设备上配置路由,确保VPN客户端能够访问企业内部网络,以下是一个示例配置:

router ospf 1network 192.168.1.0 0.0.0.255 area 0

network 192.168.2.0 0.0.0.255 area 0

2. SSL VPN配置流程

(1)创建SSL VPN策略

在ASA设备上创建SSL VPN策略,包括访问控制、加密算法等参数,以下是一个示例配置:

sslvpn policy add myPolicyencryption aes 128

authentication eap-tls

interface inside

source address inside

destination address any

local ident

remote ident

(2)配置SSL VPN访问控制

在ASA设备上配置SSL VPN访问控制,限制用户访问企业内部资源,以下是一个示例配置:

sslvpn access-profile add myPolicypermit url http://10.10.10.0/24

permit url https://10.10.10.0/24

(3)配置SSL VPN认证

在ASA设备上配置SSL VPN认证,确保用户身份验证,以下是一个示例配置:

aaa authentication login default group tacacs+ localaaa session-id common

Cisco ASA VPN配置技巧与优化

1. 选择合适的加密算法和认证方法

在配置VPN时,选择合适的加密算法和认证方法至关重要,例如AES加密算法提供高安全性,而EAP-TLS认证方法则能确保用户身份的验证。

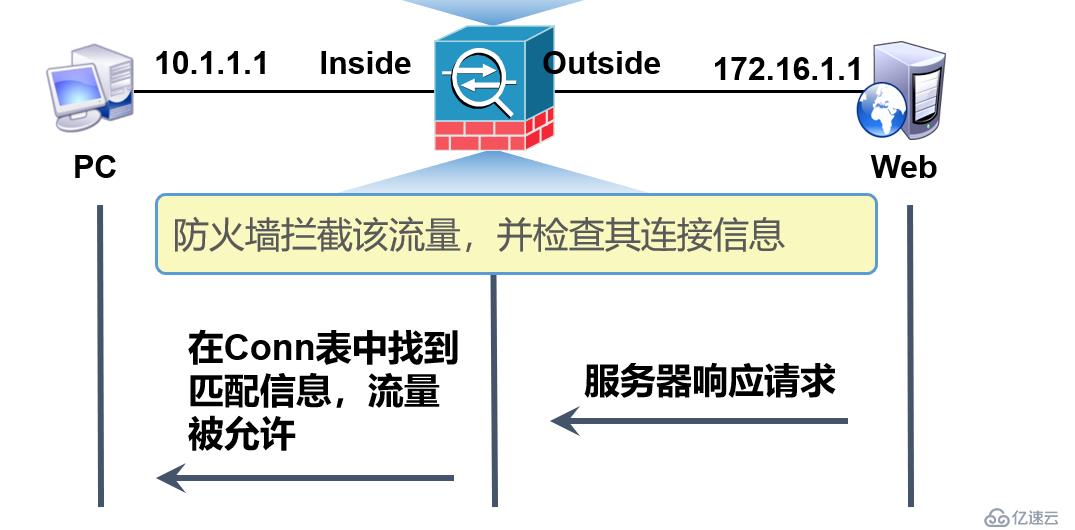

2. 配置NAT穿透

若需远程VPN客户端访问企业内部网络,应配置NAT穿透,以下是一个示例配置:

nat (inside, outside) source static inside 192.168.1.0 255.255.255.0nat (inside, outside) source dynamic inside

nat (inside, outside) destination static inside 192.168.1.0 255.255.255.0

nat (inside, outside) destination dynamic inside

3. 配置DH参数

在配置IPsec VPN时,配置DH(Diffie-Hellman)参数对于确保密钥交换的安全性至关重要,以下是一个示例配置:

crypto isakmp policy 1encryption 3des

authentication pre-share

group 2

mode main

crypto isakmp key mykey address 192.168.1.2

crypto isakmp key mykey address 192.168.1.3

Cisco ASA VPN的配置是一个涉及多个步骤的复杂过程,需要根据实际需求进行参数设置,本文详细介绍了IPsec VPN和SSL VPN的配置步骤,并分享了一些实用技巧,在实际操作中,还需注意以下几点:

- 确保ASA设备与VPN客户端的版本兼容;

- 定期更新ASA设备的固件,修复已知漏洞;

- 监控VPN连接状态,及时发现并解决故障。

通过本文的学习,相信您对Cisco ASA VPN配置有了更深入的理解,在实际应用中,不断积累经验,优化配置,将有助于确保企业网络安全和远程接入的稳定运行。

相关阅读:

标签: #cisco asa vpn配置 #SSL VPN #IPsec VPN

评论列表