本文深入解析了ASA 5510 VPN配置,旨在实现高效安全的远程访问。通过详细阐述VPN的基本原理和配置步骤,帮助读者掌握ASA 5510 VPN的设置方法,确保远程访问的安全性和稳定性。

在信息化浪潮席卷而来的今天,远程办公与远程教育的需求与日俱增,VPN(虚拟专用网络)技术作为一种高效且安全的远程访问解决方案,显得尤为重要,本文将深入探讨Cisco ASA 5510防火墙的VPN配置,旨在帮助读者快速掌握VPN配置技巧,实现便捷且安全的远程访问体验。

ASA 5510 VPN配置概览

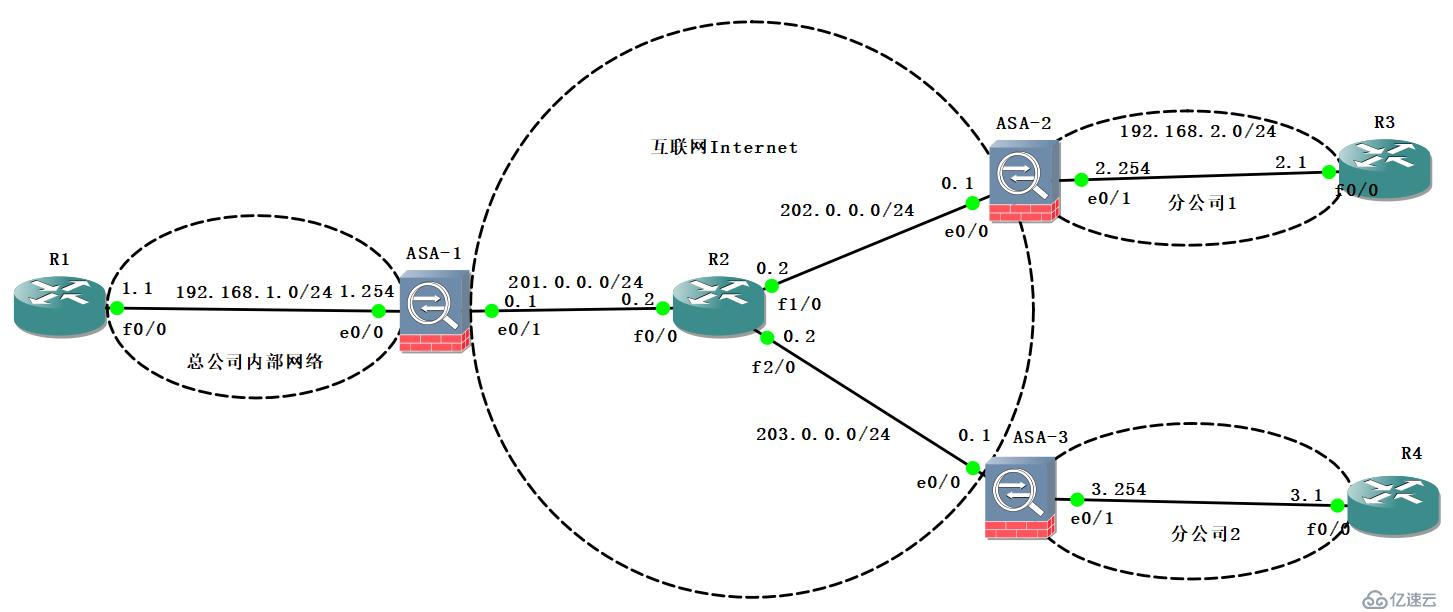

Cisco ASA 5510是一款功能强大的防火墙设备,其VPN功能支持多种协议,包括IPsec和SSL等,能够实现远程访问以及站点间的连接,以下是配置ASA 5510 VPN的基本步骤概述:

- 创建VPN策略

- 创建VPN会话

- 配置VPN接口

- 配置IKE策略

- 配置IPsec策略

详细配置步骤详解

1. 创建VPN策略

- 进入ASA 5510的配置模式:使用

enable命令进入特权模式,然后使用configure terminal进入配置模式。 - 创建VPN策略:使用命令

policy-map type vpn <策略名称>,例如policy-map type vpn my_vpn。 - 配置策略参数:设置

set peer <对端IP地址>、set authentication-method <认证方法>、set encryption-algorithm <加密算法>等。 - 保存策略:使用

write memory命令保存配置。

2. 创建VPN会话

- 创建会话:使用命令

interface <VPN接口名称>,例如interface GigabitEthernet0/1。 - 配置会话:设置

ipsec transform-set <转换集名称> esp-3des esp-sha-hmac、set security-association lifetime seconds <秒>等。 - 应用策略:使用

ipsec policy <策略名称>命令。

3. 配置VPN接口

- 进入接口配置模式:使用命令

interface <VPN接口名称>。 - 配置IP地址:使用命令

ip address <IP地址> <子网掩码>。 - 配置MTU:使用命令

ip mtu <MTU值>。 - 配置路由:使用命令

ip route <目的地址> <下一跳地址>。

4. 配置IKE策略

- 进入IKE策略配置模式:使用命令

ikev2 policy <策略名称>。 - 配置策略参数:设置

set authentication-method <认证方法>、set encryption-algorithm <加密算法>、set hash-algorithm <哈希算法>等。

5. 配置IPsec策略

- 进入IPsec策略配置模式:使用命令

ipsec policy <策略名称>。 - 配置策略参数:设置

set peer <对端IP地址>、set authentication-method <认证方法>、set encryption-algorithm <加密算法>等。

通过上述步骤,您即可完成ASA 5510防火墙的VPN配置,在实际操作中,根据具体需求调整策略参数,以确保实现高效且安全的远程访问,还需注意以下几点:

- 确保VPN客户端与防火墙的软件版本兼容。

- 选择合适的认证和加密算法,增强安全性。

- 定期检查和更新VPN配置,以保证系统的稳定运行。

熟练掌握ASA 5510 VPN的配置,将为您的远程访问提供坚实的技术支持,助力业务发展。

标签: #asa 5510 vpn 配置

评论列表