本指南详细介绍了ASA 5510 VPN的配置步骤,帮助用户轻松实现远程访问和数据安全。涵盖基础设置、加密协议选择、用户认证及网络配置等关键环节,确保远程连接的稳定性和安全性。

随着信息技术的发展,远程访问和数据安全性成为企业关注的焦点,在网络环境中,VPN(虚拟专用网络)技术作为一项关键的安全解决方案,能够确保企业实现安全、可靠的远程访问和数据传输,本文以Cisco的ASA 5510防火墙为例,详细阐述VPN的配置过程,旨在帮助读者轻松掌握远程访问和数据安全设置。

ASA 5510 VPN配置步骤详解

1. 确定VPN类型

在开始配置VPN之前,首先需明确所需的VPN类型,常见的VPN类型包括PPTP、L2TP/IPsec和SSL VPN,根据实际业务需求,选择最合适的VPN类型进行配置。

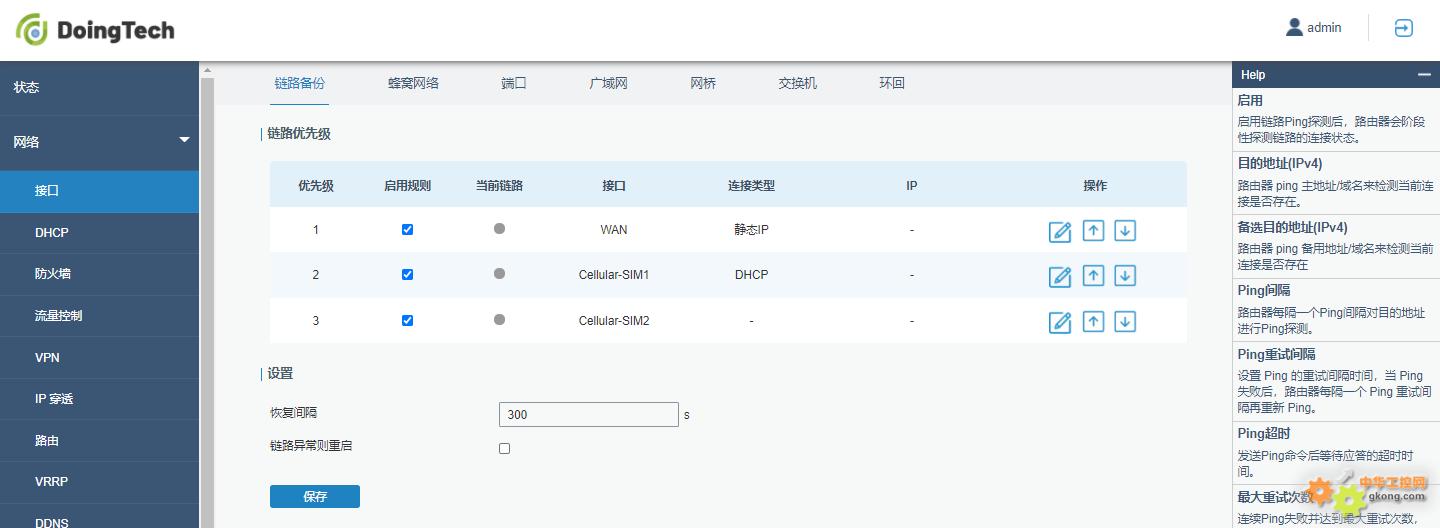

2. 配置防火墙接口

在ASA 5510防火墙上,首先需要为VPN服务配置接口,创建一个物理接口或VLAN接口,并将其命名为“VPN接口”,以下为配置示例:

ASA> interface GigabitEthernet0/1

ASA> nameif VPN

ASA> ip address 192.168.1.1 255.255.255.0

ASA> no shutdown

3. 配置VPN客户端

(1)PPTP VPN客户端配置

以Windows系统为例,在“网络和共享中心”中,点击“设置新的连接或网络”,选择“连接到工作或家庭网络”,然后选择“通过我的工作网络的代理服务器连接”,在此过程中,填写VPN服务器地址、用户名和密码。

(2)L2TP/IPsec VPN客户端配置

同样以Windows系统为例,在“网络和共享中心”中,选择“连接到工作或家庭网络”,然后选择“使用我的Internet连接(VPN)”,按照提示填写VPN服务器地址、用户名和密码。

(3)SSL VPN客户端配置

以GNS3模拟软件为例,创建SSL VPN客户端,配置IP地址、子网掩码和默认网关,在“连接”菜单中选择“连接到SSL VPN”,填写VPN服务器地址、用户名和密码。

4. 配置VPN隧道

在ASA 5510防火墙上,配置VPN隧道,以实现客户端与服务器之间的安全连接。

(1)PPTP VPN隧道配置

ASA> tunnel-group mypptp type pptp

ASA> tunnel-group mypptp mode route

ASA> tunnel-group mypptp ppp authentication pap

ASA> tunnel-group mypptp ppp encryption DES

ASA> tunnel-group mypptp ppp interface VPN

ASA> tunnel-group mypptp ip local pool mypptp 192.168.1.100 192.168.1.200

ASA> tunnel-group mypptp ip nat inside source static 192.168.1.100 192.168.1.100

ASA> tunnel-group mypptp ip nat inside source dynamic 192.168.1.101-192.168.1.200 192.168.1.1

(2)L2TP/IPsec VPN隧道配置

ASA> tunnel-group myl2tpipsec type ipsec

ASA> tunnel-group myl2tpipsec mode route

ASA> tunnel-group myl2tpipsec ipsec profile myipsec

ASA> tunnel-group myl2tpipsec ppp authentication pap

ASA> tunnel-group myl2tpipsec ppp encryption DES

ASA> tunnel-group myl2tpipsec ppp interface VPN

ASA> tunnel-group myl2tpipsec ip local pool myl2tpipsec 192.168.1.100 192.168.1.200

ASA> tunnel-group myl2tpipsec ip nat inside source static 192.168.1.100 192.168.1.100

ASA> tunnel-group myl2tpipsec ip nat inside source dynamic 192.168.1.101-192.168.1.200 192.168.1.1

(3)SSL VPN隧道配置

ASA> sslvpn-profile mysslvpn

ASA> sslvpn-profile mysslvpn default-group mypptp

ASA> sslvpn-profile mysslvpn max-clients 100

ASA> sslvpn-profile mysslvpn timeout 300

ASA> sslvpn-group mypptp

ASA> sslvpn-group mypptp sslvpn-profile mysslvpn

ASA> sslvpn-group mypptp url http://192.168.1.1:443/

5. 验证VPN连接

在VPN客户端尝试连接到VPN服务器,以验证VPN连接是否成功。

本文详细介绍了ASA 5510防火墙的VPN配置过程,包括VPN类型的确定、防火墙接口的配置、VPN客户端的配置以及VPN隧道的配置,通过本文的指导,读者可以轻松实现远程访问和数据安全,在实际应用中,请根据具体需求调整配置参数,确保VPN连接的安全性和稳定性。

标签: #asa 5510 vpn 配置 #SSL VPN #IPsec VPN

评论列表