IPsec VPN阶段是构建安全连接的基石,通过加密和认证技术确保数据传输安全,广泛应用于企业网络、远程接入等领域。该阶段主要包括密钥交换、身份验证、加密和解密等过程,为用户提供可靠的安全保障。

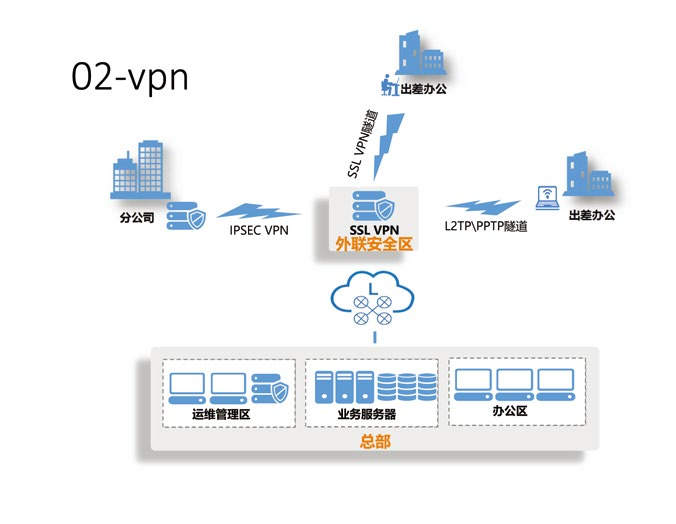

随着互联网技术的广泛应用以及移动办公的兴起,远程接入与网络安全问题愈发凸显,为了保障数据传输的安全性,IPsec VPN(虚拟专用网络)技术应运而生,本文将深入探讨IPsec VPN的工作阶段,并揭示其在构建安全连接中的核心作用。

IPsec VPN概览

IPsec(Internet Protocol Security)是一种在网络层提供安全服务的协议,旨在增强IP数据包的传输安全性,IPsec VPN则通过这一协议,实现了远程访问的安全保障,确保数据在传输过程中的机密性、完整性与可用性。

IPsec VPN的工作阶段

1. 阶段一:安全关联(SA)的建立

安全关联是IPsec VPN中的关键概念,它定义了两个IPsec端点间传输数据的安全参数,建立安全关联的过程涉及以下步骤:

- 协商:IPsec端点通过IKE(Internet Key Exchange)协议协商安全参数,如加密算法、密钥交换算法、认证方式等。

- 建立:基于协商结果,双方建立安全关联,确保后续数据传输的安全。

- 维护:在数据传输过程中,安全关联会根据需要更新密钥和算法,持续保证安全性。

2. 阶段二:数据封装

在安全关联建立之后,IPsec VPN将对原始数据进行封装,这一阶段的主要步骤包括:

- 封装:原始数据被附加IPsec头部,包含安全参数索引(SPI)、序列号、填充等。

- 加密:使用协商的加密算法对IPsec头部和原始数据进行加密。

- 认证:使用协商的认证算法对IPsec头部和加密数据进行认证,确保数据的完整性和真实性。

3. 阶段三:数据传输

封装后的IPsec数据包将通过公共网络进行传输,在这一阶段,IPsec VPN的主要任务包括:

- 解封装:接收端的IPsec设备对接收到的IPsec数据包进行解封装,提取原始数据。

- 解密:使用协商的解密算法对IPsec头部和加密数据进行解密。

- 验证:使用协商的认证算法对IPsec头部和加密数据进行验证,确保数据的完整性和真实性。

4. 阶段四:安全关联的终止

数据传输完成后,IPsec VPN需要终止安全关联,释放相关资源,这一阶段包括以下步骤:

- 协商:双方通过IKE协议协商安全关联终止的参数。

- 终止:根据协商结果,双方终止安全关联,释放相关资源。

IPsec VPN的优势分析

1. 高安全性:IPsec VPN采用多种加密算法和认证方法,确保数据传输过程中的机密性、完整性和可用性。

2. 强可扩展性:IPsec VPN适用于多种网络环境和设备,展现了良好的扩展能力。

3. 简便易用:IPsec VPN的配置和管理相对简单,便于用户操作。

4. 良好的兼容性:IPsec VPN与多种网络协议和设备兼容,便于与其他网络安全产品协同运作。

通过深入解析IPsec VPN的工作阶段,我们不仅能够更好地理解其工作原理,也能在当前网络安全形势日益严峻的背景下,认识到IPsec VPN作为一种高效、安全的数据传输方式的重要性。

标签: #ipsec vpn阶段 #IPsec VPN

评论列表