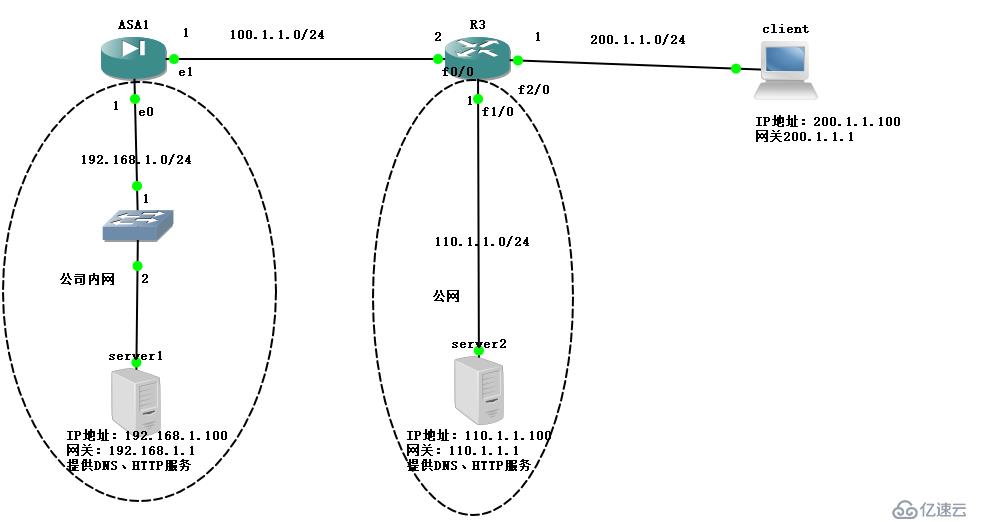

本文深入解析Cisco ASA VPN配置,详细介绍了如何设置VPN,实现安全远程访问。通过实际案例和步骤讲解,帮助读者掌握VPN配置技巧,确保企业网络安全。

随着互联网的广泛应用,远程办公和移动办公逐渐成为企业运营的常态,为了保障企业内部网络与外部网络连接的安全性,众多企业纷纷采用VPN(虚拟专用网络)技术,Cisco ASA(自适应安全设备)作为一款功能全面的网络安全设备,提供了多种VPN配置选项,本文将详细解析Cisco ASA VPN的配置方法,助您实现安全可靠的远程访问。

Cisco ASA VPN配置概览

1. VPN类型

Cisco ASA支持多种VPN类型,具体包括:

(1)SSL VPN:基于SSL(安全套接字层)协议,用户可通过浏览器访问VPN客户端,实现远程访问。

(2)IPsec VPN:基于IPsec(互联网协议安全)协议,提供加密、认证和完整性保护功能。

2. VPN配置步骤

(1)配置VPN策略

(2)配置VPN用户

(3)配置VPN隧道

(4)配置安全规则

详细配置步骤

1. 配置VPN策略

(1)进入ASA命令行界面,执行以下命令:

config t

(2)创建VPN策略,

access-list VPN permit tcp any any eq 443

access-list VPN deny ip any any

(3)配置策略组,

class-map match-all VPN

policy-map type ipsec-vpn VPN

service-policy output VPN

2. 配置VPN用户

(1)创建VPN用户,

username VPNuser password 12chars

privilege 15

secret 5chars VPNuser

(2)为VPN用户配置拨号方式,

aaa new-model

group AAA group_name

local-user VPNuser type network

authorization-commands GROUP AAA group_name

3. 配置VPN隧道

(1)创建隧道接口,

interface tunnel0

description VPN Tunnel

ip address 192.168.1.1 255.255.255.252

tunnel source inside

tunnel destination 192.168.2.1

(2)配置隧道接口,

tunnel mode ipsec

tunnel group VPNgroup encryption DES

tunnel group VPNgroup authentication pre-share

4. 配置安全规则

(1)创建安全规则,

access-list OUTBOUND permit ip any any

access-list OUTBOUND deny ip any any eq 443

(2)配置安全规则,

policy-map OUTBOUND

class OUTBOUND

service-policy output OUTBOUND

通过上述步骤,您已成功配置了Cisco ASA VPN,在实际应用中,您可以根据企业需求调整配置参数,确保远程访问的安全性,以下是一些配置建议:

1. 选择合适的VPN类型:根据企业需求选择SSL VPN或IPsec VPN。

2. 设置强密码:为VPN用户设置强密码,提升安全性。

3. 定期更新设备:确保Cisco ASA设备上的软件和固件保持最新版本。

4. 监控VPN流量:定期监控VPN流量,及时发现并处理异常情况。

通过合理配置Cisco ASA VPN,您可以为您的企业实现安全、高效的远程访问,希望本文对您有所帮助!

相关阅读:

标签: #cisco asa vpn 配置 #SSL VPN #IPsec VPN #vpn

评论列表