本文深入解析了Cisco VPN配置命令,详细介绍了如何通过这些命令实现安全远程接入。通过学习本文,读者将掌握如何设置VPN连接,确保数据传输的安全性,为远程办公提供强有力的保障。

**本文目录导航:

在信息化和网络化的浪潮下,远程接入的需求与日俱增,为确保远程用户能够安全地访问企业内部网络,Cisco VPN(虚拟专用网络)应运而生,本文将深入探讨Cisco VPN的配置命令,助您轻松构建安全稳定的远程接入环境。

Cisco VPN概述

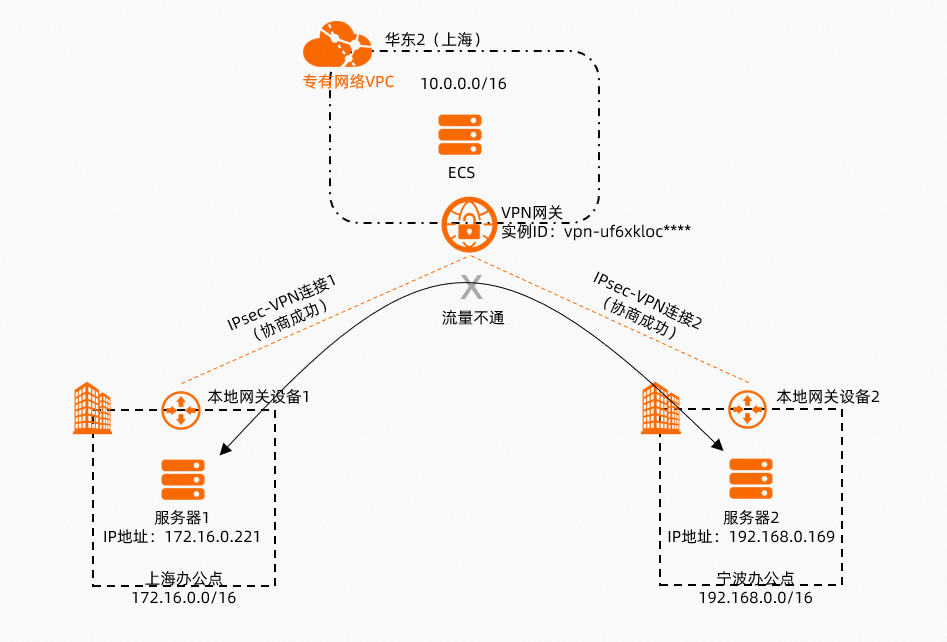

Cisco VPN利用IPsec协议提供加密技术,通过加密数据包,在公共网络上构建一个安全、可靠的专用网络,这一技术广泛应用于企业内部网络的构建、远程办公、以及分支机构之间的互联等多个领域。

Cisco VPN配置命令详解

1. 创建VPN设备

(1)配置VPN设备名称:

Router(config)# hostname 虚拟设备名称

(2)配置VPN设备接口:

Router(config)# interface Tunnel1

Router(config-if)# encapsulation ipsec

Router(config-if)# ip address 192.168.1.1 255.255.255.252

2. 创建IKE策略

(1)配置IKE模式:

Router(config)# crypto isakmp policy 1

Router(config-isakmp)# encryption 3des

Router(config-isakmp)# hash md5

Router(config-isakmp)# authentication pre-share

Router(config-isakmp)# exit

(2)配置IKE密钥:

Router(config)# crypto isakmp key 密钥字符串 address 192.168.1.2

3. 创建IPsec策略

(1)配置IPsec加密算法:

Router(config)# crypto ipsec transform-set 加密算法1 加密算法2 [加密算法3] esp

(2)配置IPsec安全关联(SA):

Router(config)# crypto ipsec sa Tunnel1 192.168.1.2 192.168.1.1

Router(config)# crypto ipsec sa Tunnel1 192.168.1.2 192.168.1.1 esp-3des-md5

4. 创建路由策略

(1)配置路由策略:

Router(config)# ip local pool VPN地址池 192.168.1.1 192.168.1.10

Router(config)# ip route 192.168.1.0 255.255.255.0 Tunnel1

(2)配置NAT:

Router(config)# ip nat inside source list 1 pool VPN地址池

Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255

5. 创建用户认证

(1)配置AAA服务器:

Router(config)# aaa new-model

Router(config)# aaa authentication login default group tacacs+

Router(config)# aaa session-id common

(2)配置用户:

Router(config)# aaa authorization exec default group tacacs+

Router(config)# tacacs+ server <AAA服务器地址>

通过上述Cisco VPN配置命令,您能够轻松实现安全的远程接入,在实际应用中,根据企业具体需求,您可能需要调整配置参数,以适配不同的安全策略,本文旨在为您在Cisco VPN配置过程中提供有力支持。

标签: #cisco vpn 配置命令

评论列表