本文深入解析VPN配置原理,揭示了网络安全的神秘面纱。通过详细阐述VPN的工作机制,阐述了如何实现数据加密、身份认证和隧道建立等关键环节,为读者全面了解网络安全提供了宝贵视角。

随着互联网的广泛应用,网络安全问题日益成为关注的焦点,为了保障个人隐私和公司数据的安全,VPN(虚拟私人网络)技术因其高效性与安全性而受到越来越多用户和企业的青睐,本文将深入剖析VPN配置的原理,揭开其背后网络安全的神秘面纱,帮助读者全面理解VPN技术。

VPN简介

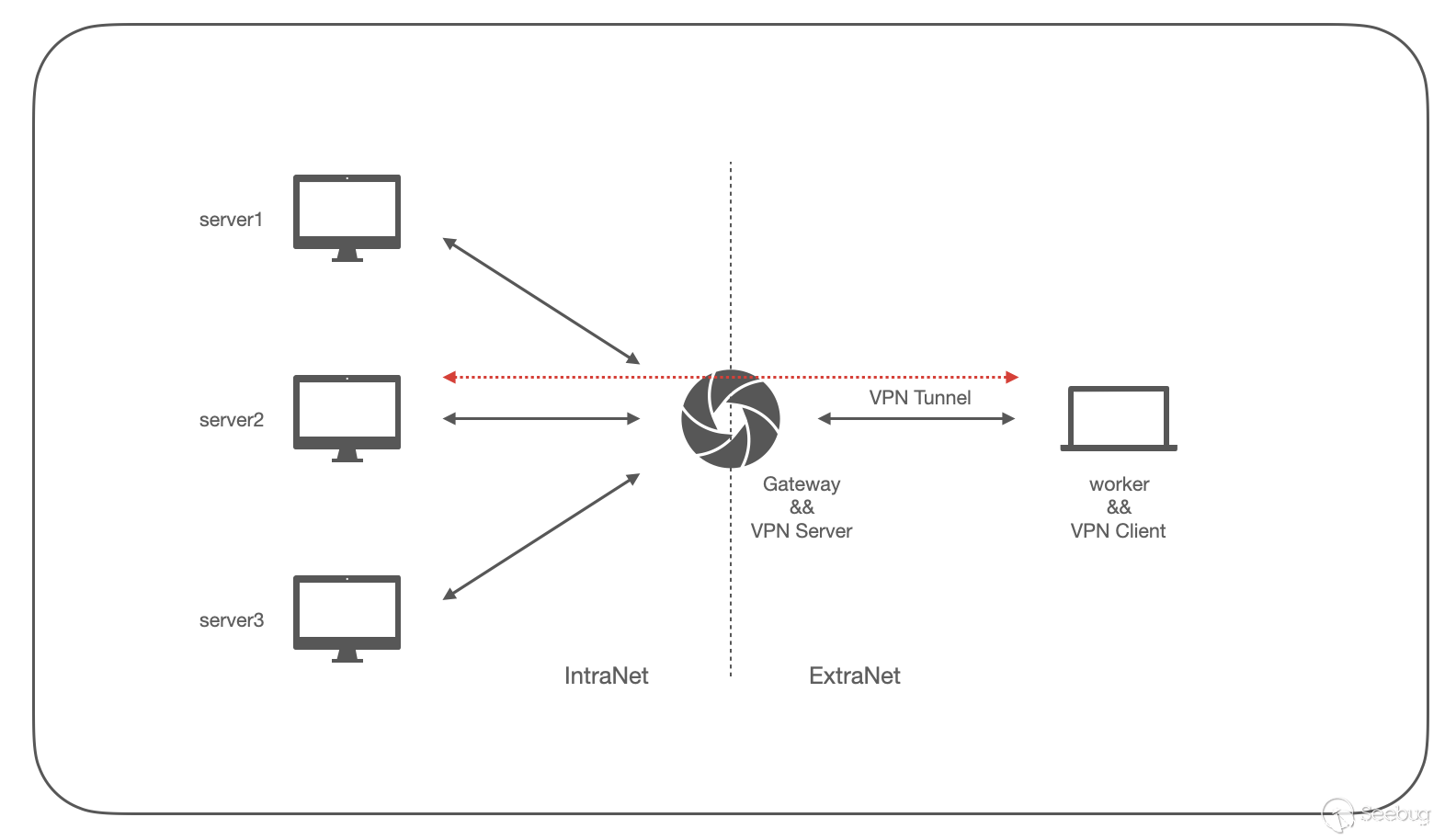

VPN技术利用公共网络(如互联网)为用户提供了一种安全、稳定且高效的远程访问服务,它能够在不安全的网络环境中构建一条加密的通信隧道,确保数据在传输过程中的安全,VPN技术广泛应用于企业远程办公、远程教育、在线游戏等多个领域。

VPN配置原理详解

1. 加密技术

VPN配置的核心在于加密技术,它通过将原始数据转换为无法识别的密文,来保障数据在传输过程中的安全,常见的加密算法包括AES、DES、3DES等。

2. 隧道技术

VPN通过隧道技术实现数据的传输,隧道在公共网络中构建了一条安全通道,将加密的数据包封装在另一个数据包中,确保数据传输的安全性,常见的隧道协议包括PPTP、L2TP/IPsec、IKEv2等。

3. 密钥管理

密钥是VPN加密解密的关键,配置过程中需要生成一对密钥:公钥和私钥,公钥用于加密数据,私钥用于解密数据,为了保证密钥的安全性,VPN系统需要采用强加密算法和安全的密钥管理策略。

4. 身份验证

VPN配置过程中,必须对用户进行身份验证,确保只有授权用户才能访问VPN,常见的身份验证方法包括密码验证、数字证书验证、双因素验证等。

5. NAT穿透

NAT(网络地址转换)是一种常见的网络技术,它将内部网络的私有IP地址转换为公网IP地址,VPN配置过程中,需要解决NAT穿透问题,以确保VPN连接能够成功建立。

VPN配置流程

1. 选择VPN设备和软件

根据实际需求,选择合适的VPN设备和软件,市面上常见的VPN设备和软件包括路由器VPN、手机VPN、电脑VPN等。

2. 配置VPN设备

以路由器VPN为例,配置步骤如下:

- 登录路由器管理界面,进入VPN设置页面。

- 选择VPN协议(如PPTP、L2TP/IPsec等)。

- 设置VPN服务器地址、端口号、用户名和密码。

- 启用VPN功能,并保存设置。

3. 配置客户端设备

以手机VPN为例,配置步骤如下:

- 下载并安装VPN客户端软件。

- 输入VPN服务器地址、端口号、用户名和密码。

- 连接VPN,享受安全的网络环境。

VPN配置原理涵盖了加密技术、隧道技术、密钥管理、身份验证和NAT穿透等多个方面,通过深入了解VPN配置原理,我们能够更有效地保护个人隐私和公司信息,确保网络安全,在实际应用中,根据需求选择合适的VPN设备和软件,遵循正确的配置步骤,即可实现高效、安全的VPN连接。

评论列表