本指南介绍了在CentOS 5系统下如何一键配置VPN,包括安装必要的软件包、设置VPN服务器和客户端、配置防火墙规则等步骤,帮助用户快速搭建和使用VPN。

**本文内容概述:

目录索引:

随着互联网技术的迅猛发展,VPN(虚拟私人网络)已成为众多用户及企业确保网络安全、突破地理限制的关键技术,CentOS 5 作为一款备受欢迎的开源操作系统,同样适用于需要部署 VPN 的环境,本文将详细介绍如何在 CentOS 5 系统中实现 VPN 的一键配置过程。

VPN 类型选择

在配置 VPN 之前,首先要明确您所需的 VPN 类型,以下是一些常见的 VPN 类型及其特点:

- PPTP:配置简便,但安全性相对较低。

- L2TP/IPsec:安全性较高,但配置相对复杂。

- OpenVPN:安全性高,配置灵活,兼容多种操作系统。

本文将以 OpenVPN 为例进行详细讲解。

安装 OpenVPN

1. 登录到您的 CentOS 5 系统并切换到 root 用户。

2. 使用以下命令安装 OpenVPN:

yum install openvpn

3. 安装完成后,您可以在/etc/openvpn 目录下找到 OpenVPN 的配置文件。

创建 VPN 配置文件

1. 在/etc/openvpn 目录下创建一个新的配置文件,例如server.conf。

2. 使用以下命令编辑server.conf 文件:

vi /etc/openvpn/server.conf

3. 以下是配置server.conf 文件的示例内容:

local 192.168.1.1 # OpenVPN 服务器监听的 IP 地址

port 1194 # OpenVPN 服务器监听的端口号

dev tun # 使用隧道模式

server 192.168.1.0 255.255.255.0 # 分配给客户端的 IP 地址段

ifconfig-pool-persist ipp.txt # IP 地址池文件

push "redirect-gateway def1" # 重定向所有流量通过 VPN

keepalive 10 120 # 保持连接的时间间隔

comp-lzo # 使用 LZO 压缩

secret /etc/openvpn/server.key # OpenVPN 服务器私钥文件

4. 生成服务器私钥文件:

openssl req -x509 -days 365 -nodes -out server.crt -keyout server.key

5. 生成客户端证书和私钥:

openssl req -new -keyout client.key -out client.crt

配置客户端

1. 将生成的客户端证书和私钥文件复制到客户端计算机上。

2. 在客户端计算机上创建一个 OpenVPN 配置文件,例如client.ovpn。

3. 使用以下内容配置client.ovpn 文件:

client

remote <服务器 IP> <服务器端口号>

dev tun

proto udp

username <用户名>

password <密码>

ca server.crt

cert client.crt

key client.key

ns-cert-type server

4. 使用以下命令连接到 VPN:

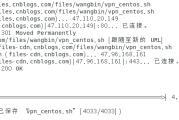

openvpn --config client.ovpn

通过以上步骤,您已在 CentOS 5 系统中成功配置了 OpenVPN VPN,连接到 VPN 后,您将享受到更安全、更稳定的网络环境,在配置过程中,请确保服务器和客户端之间的网络连接畅通,并正确设置相关配置文件,希望本文对您的 VPN 配置有所帮助!

标签: #centos 5 vpn 一键

评论列表