本指南深入解析了ASA配置IPsec VPN的过程,旨在帮助用户实现安全远程访问。通过详细步骤和案例分析,本指南提供了实用的配置技巧和注意事项,确保VPN连接的稳定性和安全性。

随着互联网技术的迅猛发展,远程办公模式逐渐成为企业日常运营的常态,为了确保企业数据传输的安全性,IPsec VPN技术得到了广泛的应用,本文将详细阐述如何配置ASA设备上的IPsec VPN,帮助您构建安全、高效的远程访问解决方案。

ASA设备概述

ASA(Adaptive Security Appliance)是一款集成了防火墙、入侵检测、防病毒以及VPN等多种功能的网络安全设备,它被广泛应用于企业、政府、教育等多个领域,为用户提供全方位的安全保护。

IPsec VPN技术简介

IPsec(Internet Protocol Security)是一种网络协议,旨在为IP网络中的通信提供安全保障,它通过加密、认证和完整性保护,确保IP数据包在传输过程中的安全,通过配置IPsec VPN,可以实现远程用户与企业内部网络的加密连接,从而保障数据传输的安全。

ASA配置IPsec VPN的操作步骤

1. 配置VPN策略

在ASA上配置IPsec VPN,首先需要定义VPN策略,包括源地址、目的地址、协议类型、加密算法、认证方式等参数。

(1)进入ASA配置模式:enable进入特权模式,configure terminal进入配置模式。

(2)创建VPN策略:ipsec policy进入IPsec策略配置模式。

(3)定义策略参数:使用set命令设置策略参数,如源地址、目的地址、协议类型等。

(4)设置加密算法和认证方式:使用set transform-set命令设置加密算法和认证方式。

(5)保存策略:使用write memory命令保存策略。

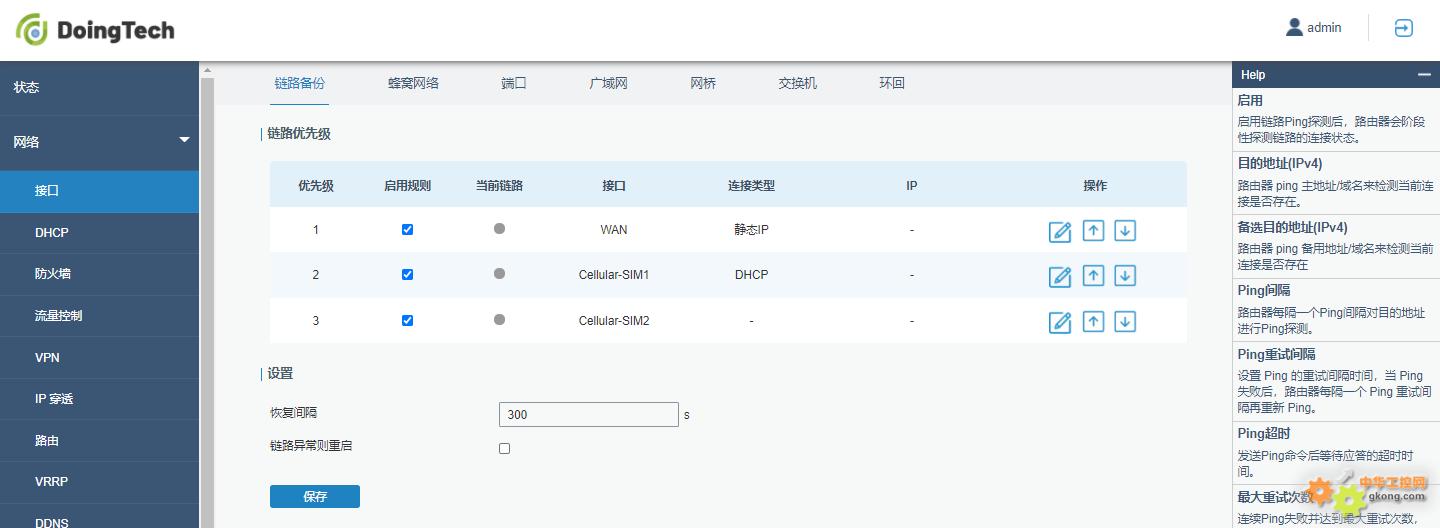

2. 配置VPN接口

VPN接口是连接远程用户和内部网络的桥梁,在ASA上配置VPN接口,需要定义接口类型、IP地址、子网掩码等参数。

(1)进入接口配置模式:interface <interface-name>进入接口配置模式。

(2)配置接口类型:使用ip address命令配置接口的IP地址和子网掩码。

(3)配置接口安全级别:使用ipsec interface命令配置接口的安全级别。

(4)保存接口配置:使用write memory命令保存接口配置。

3. 配置预共享密钥

预共享密钥(PSK)是一种简单的认证方式,用于验证远程用户和ASA之间的身份,在ASA上配置PSK,需要定义密钥名称和密钥值。

(1)进入密钥配置模式:crypto isakmp key进入密钥配置模式。

(2)定义密钥名称和密钥值:使用name命令定义密钥名称,key命令定义密钥值。

(3)保存密钥配置:使用write memory命令保存密钥配置。

4. 验证VPN连接

配置完成后,需要验证VPN连接是否成功,以下是验证方法:

(1)检查ASA日志:在ASA的日志中查找与VPN相关的信息,如连接成功、失败等。

(2)使用ping命令:在远程用户终端上使用ping命令测试与企业内部网络的连通性。

本文详细介绍了ASA配置IPsec VPN的过程,从VPN策略、接口配置、密钥配置等方面进行了全面阐述,通过学习本文,您可以轻松实现安全、高效的远程访问,在实际应用中,请根据企业需求调整配置参数,确保VPN连接的安全性。

标签: #asa配置ipsec vpn #IPsec VPN

评论列表