本文深入解析了Cisco ASA VPN配置,提供了实现安全远程接入的指南。详细介绍了配置步骤,包括设置VPN策略、隧道、用户认证等,确保企业网络的安全与稳定。

**本文目录概述:

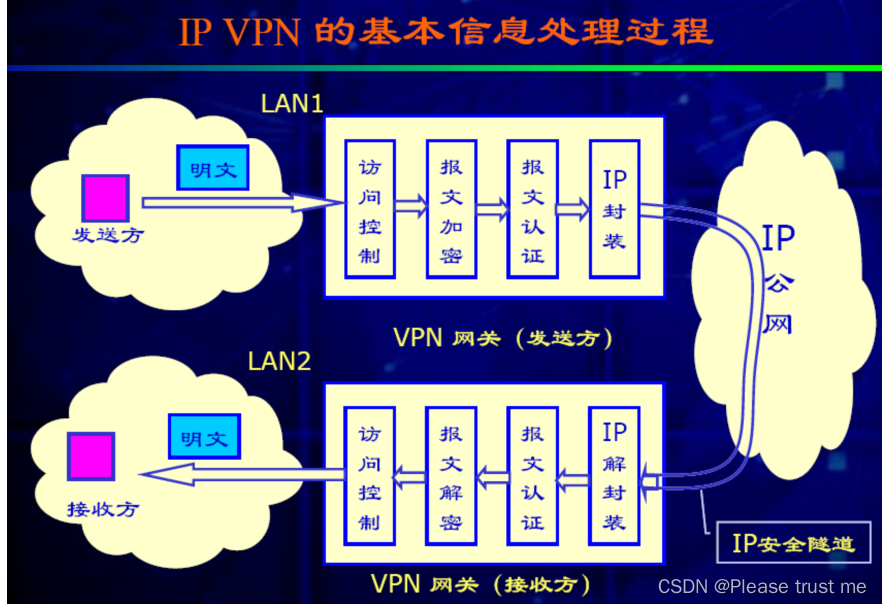

随着信息时代的到来,远程办公和远程访问的需求日益旺盛,Cisco ASA(自适应安全设备)凭借其强大的功能,不仅具备了防火墙的基本功能,还支持VPN(虚拟私人网络)的配置,为企业及个人用户提供了安全可靠的远程访问服务,本文将详细解析Cisco ASA VPN的配置流程,助您轻松实现安全的远程访问。

Cisco ASA VPN简介

Cisco ASA VPN支持多种VPN协议,包括IPsec VPN和SSL VPN等,IPsec VPN适用于企业级的远程访问需求,而SSL VPN则更适用于个人用户,本文将以IPsec VPN为例,向您介绍Cisco ASA VPN的配置方法。

IPsec VPN配置步骤

1. 准备工作

在配置IPsec VPN之前,您需要准备以下条件:

- 一台Cisco ASA设备;

- 一个有效的IP地址段;

- 一台用于远程访问的客户端设备;

- 一个公网IP地址或DNS域名;

- 相关的证书和密钥。

2. 配置ASA设备

(1)设置ASA设备的IP地址和默认网关;

(2)配置接口和IP地址段;

(3)配置内部网络地址段;

(4)配置NAT(网络地址转换)。

3. 配置IPsec VPN

(1)创建IPsec VPN策略;

(2)创建IPsec VPN会话;

(3)配置IKE(互联网密钥交换)策略;

(4)配置IPsec VPN属性。

4. 配置客户端设备

(1)配置客户端设备的IP地址和默认网关;

(2)安装并配置VPN客户端软件;

(3)配置客户端设备的VPN连接。

IPsec VPN配置示例

以下是一个简单的IPsec VPN配置示例:

1. 在ASA设备上配置内部网络和接口:

interface GigabitEthernet0/1ip address 192.168.1.1 255.255.255.0

no shutdown

interface GigabitEthernet0/2

no switchport

ip address 192.168.2.1 255.255.255.0

no shutdown

2. 创建IPsec VPN策略:

policy-statement VPN-ACCESSpermit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

3. 创建IPsec VPN会话:

crypto ipsec profile VPN-PROFILEset transform-set VPN-TRANSFORM

set pfs group 2

set authentication-method pre-share

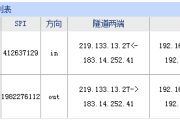

crypto ipsec site-connection VPN-CONN

set security-association lifetime 3600

set transform-set VPN-TRANSFORM

set pfs group 2

set authentication-method pre-share

set ike-group ikelifetime 28800

set ikelifetime 28800

set keylife 7200

set rekeymargin 3000

4. 配置IKE策略:

ikev2 policy IKE-POLICYset authentication method pre-share

set authentication lifetime 28800

set key lifetime 28800

5. 配置IPsec VPN属性:

crypto map VPN-MAP 10 ipsec-isakmpset peer 192.168.2.2

set transform-set VPN-TRANSFORM

set map 10 ipsec-isakmp

6. 在客户端设备上配置VPN连接:

根据客户端设备的类型,安装并配置相应的VPN客户端软件,以Windows系统为例,配置步骤如下:

- 打开VPN客户端软件,创建新的连接;

- 输入VPN服务器地址、用户名和密码;

- 配置连接属性,如安全协议、加密类型等;

- 保存并连接VPN。

通过以上步骤,您已成功配置了Cisco ASA VPN,实现了安全的远程访问,在实际应用中,根据具体需求调整配置参数,可以满足不同场景下的远程访问需求,希望本文对您有所帮助。

相关阅读:

标签: #cisco asa vpn 配置 #SSL VPN #IPsec VPN

评论列表