本文深入浅出地解析了Juniper设备配置IPsec VPN的过程。从基础概念到实际操作,详细介绍了配置步骤、参数设置及注意事项,旨在帮助读者轻松掌握IPsec VPN在Juniper设备上的配置方法。

随着互联网技术的飞速进步,远程接入与网络安全已经成为企业网络建设的关键要素,IPsec VPN作为远程接入领域的一种主流解决方案,在企业内部网络的安全连接中扮演着重要角色,本文旨在以通俗易懂的方式,详细讲解如何在Juniper设备上配置IPsec VPN,帮助读者迅速掌握这一技能,为企业网络的安全构建提供坚实的技术支持。

IPsec VPN概述

IPsec(Internet Protocol Security)是一种网络层安全协议,其主要功能是确保IP数据包在传输过程中的安全,通过加密、认证以及完整性校验等技术手段,IPsec能够保障数据传输的保密性、完整性和认证性,基于IPsec协议的VPN(Virtual Private Network),则允许远程用户通过公共网络安全地访问企业内部网络。

在Juniper设备上配置IPsec VPN

1. 准备工作

在开始配置IPsec VPN之前,以下准备工作是必不可少的:

- Juniper设备:一台支持IPsec VPN功能的Juniper设备,例如运行Junos OS的系统。

- 公网IP地址:为VPN设备分配一个公网IP地址,以便接收和发送VPN数据包。

- 内部网络地址:为内部网络指定一个私有IP地址段,用于内部网络之间的通信。

2. 配置步骤

以下是在Juniper设备上配置IPsec VPN的具体步骤:

- 创建VPN用户

在Juniper设备上创建VPN用户,用于远程用户接入内部网络,使用以下命令创建用户:

set system user username password

配置内部网络的IP地址段和子网掩码等参数,使用以下命令配置内部网络:

set interfaces <interface> ip address <ip> <subnet>

配置公网接口,为VPN设备分配公网IP地址,使用以下命令配置公网接口:

set interfaces <interface> unit 0 ip address <public_ip> <subnet>

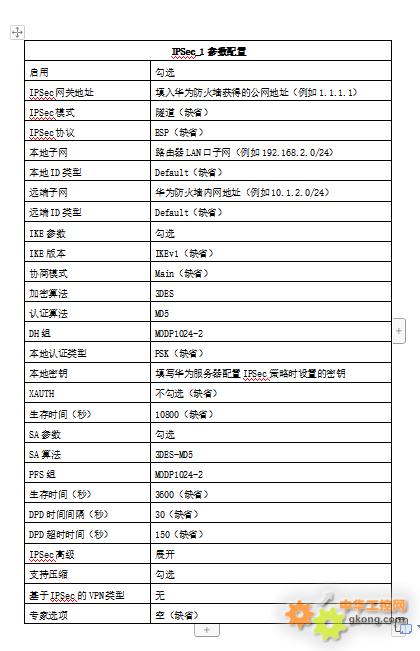

配置IPsec VPN策略,包括源地址、目的地址、加密算法、认证方式等,使用以下命令配置IPsec VPN策略:

set security ikev2 policies <policy_name>

set security ikev2 policies <policy_name> authentication method pre-share

set security ikev2 policies <policy_name> encryption algorithm 3des

set security ikev2 policies <policy_name> integrity algorithm sha1

set security ikev2 policies <policy_name> source-address <source_ip>

set security ikev2 policies <policy_name> destination-address <destination_ip>

配置VPN隧道,以实现远程用户与内部网络之间的安全连接,使用以下命令配置VPN隧道:

set security ikev2 tunnels <tunnel_name> local-address <local_ip>

set security ikev2 tunnels <tunnel_name> remote-address <remote_ip>

set security ikev2 tunnels <tunnel_name> policies <policy_name>

配置完成后,使用以下命令测试VPN连接:

show security ikev2 tunnels

如果显示VPN隧道状态为“UP”,则表明VPN连接已成功建立。

本文详细阐述了在Juniper设备上配置IPsec VPN的过程,通过学习本文,读者可以迅速掌握这一技能,为企业的内部网络安全连接提供坚实的保障,在实际操作中,请根据具体需求调整配置参数,确保VPN连接的安全与稳定。

标签: #juniper配置ipsec vpn #IPsec VPN

评论列表