本文深入解析了Cisco IPsec VPN的配置方法,旨在实现高效安全的远程访问。通过详细阐述IPsec VPN的原理、配置步骤及注意事项,帮助读者掌握如何搭建安全可靠的远程访问环境。

- <a href="#id1" title="IPsec VPN概述">IPsec VPN概述</a>

- <a href="#id2" title="Cisco配置IPsec VPN步骤">Cisco配置IPsec VPN步骤</a>

随着互联网技术的飞速发展及远程办公模式的广泛推广,企业对远程访问的需求持续攀升,为确保数据传输的安全性,众多企业纷纷选择IPsec VPN作为远程接入的首选方案,本文将详细解析Cisco IPsec VPN的配置过程,助您轻松实现高效且安全的远程接入。

IPsec VPN概述

IPsec(Internet Protocol Security)是一种保障网络数据传输安全的协议,旨在确保IP数据包在传输过程中的机密性、完整性和真实性,基于IPsec协议构建的虚拟专用网络(VPN)能够将远程客户端与内部网络安全连接,实现数据传输的安全保障。

Cisco配置IPsec VPN步骤

1. 确定VPN部署方案

在配置IPsec VPN之前,需首先明确VPN部署方案,根据企业实际需求,以下列举了几种常见的部署方案:

集中式部署:所有VPN客户端连接至同一VPN服务器。

分布式部署:VPN客户端连接至多个VPN服务器。

混合部署:结合集中式和分布式部署。

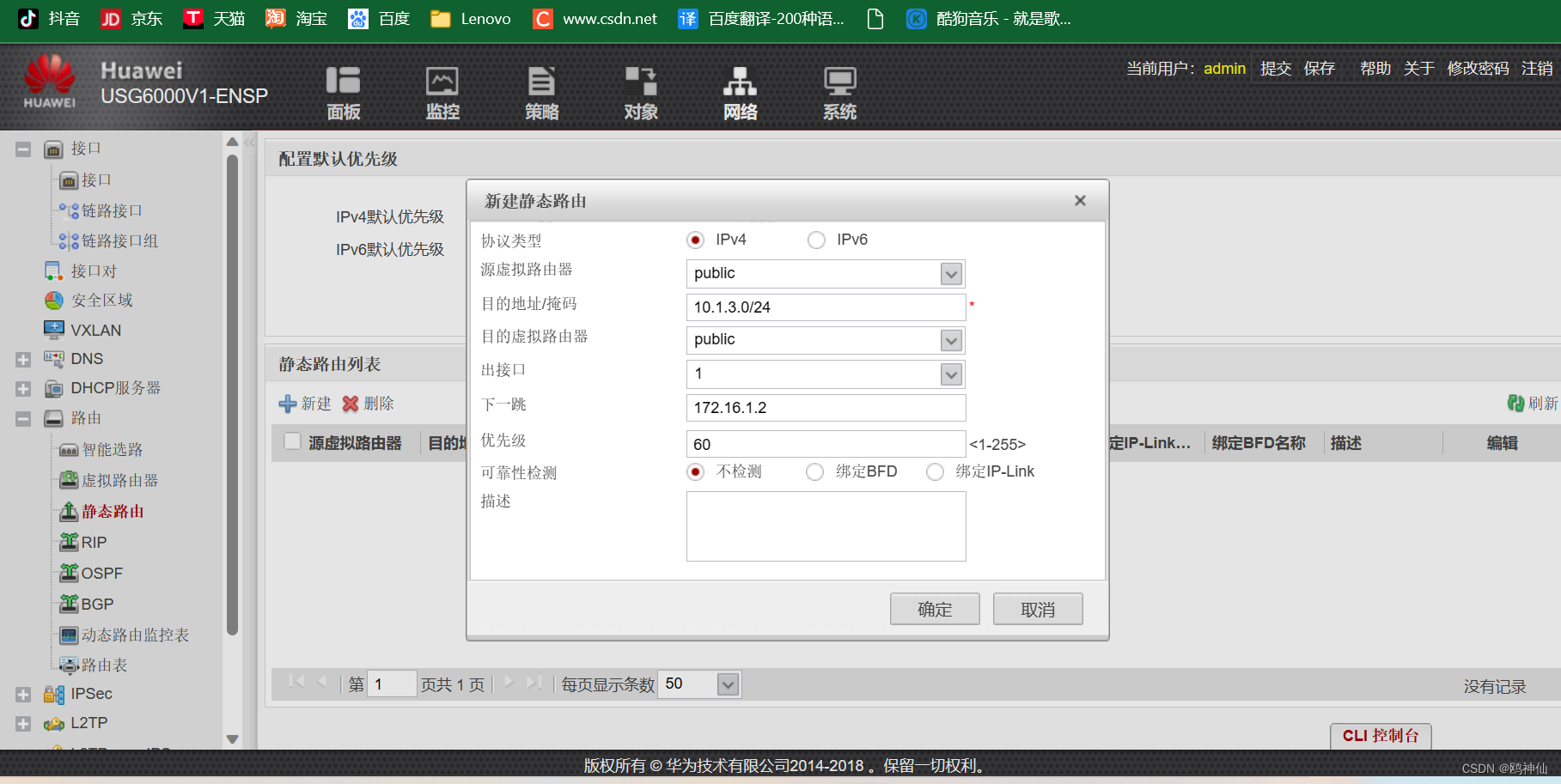

2. 配置VPN服务器

以下以集中式部署为例,介绍配置VPN服务器的具体步骤:

创建IPsec VPN接口:在Cisco设备上创建一个IPsec VPN接口,用于承载VPN流量,命令如下:

```bash

interface tunnel 0

```

配置IPsec策略:定义哪些流量需要通过VPN传输,命令如下:

```bash

ipsec policy 1

match ip address source 10.0.0.0 255.255.255.0

match ip address destination 192.168.1.0 255.255.255.0

match protocol esp

set transform esp encryption aes 256

set transform esp integrity sha-256

set tunnel mode tunnel

```

创建隧道组:将IPsec策略应用于隧道,命令如下:

```bash

ipsec tunnel-group VPN-Tunnel type ah esp

ipsec tunnel-group VPN-Tunnel mode tunnel

ipsec tunnel-group VPN-Tunnel authentication pre-shared-key

ipsec tunnel-group VPN-Tunnel pfs group2

```

配置隧道接口:使隧道接口能够接收和发送VPN流量,命令如下:

```bash

interface tunnel 0

ip address 192.168.1.1 255.255.255.252

ipsec transform-set VPN-Tunnel esp aes 256 esp sha-256

ipsec policy 1

```

3. 配置VPN客户端

安装VPN客户端软件:在客户端设备上安装VPN客户端软件,如Cisco AnyConnect。

配置VPN客户端:在VPN客户端软件中,输入VPN服务器的IP地址和证书信息,然后连接至VPN服务器。

4. 验证VPN连接

在VPN服务器和客户端上,验证VPN连接是否成功,可以使用ping命令测试连接,或查看设备日志确认连接状态。

通过以上步骤,您可以成功配置Cisco IPsec VPN,实现高效安全的远程访问,在实际应用中,根据企业需求,您可以对VPN部署方案、策略和配置进行调整,以满足不同的安全需求。

相关阅读:

标签: #cisco配置ipsec vpn #IPsec VPN

评论列表