本文详细解析L2VPN配置,涵盖技术原理、配置步骤及实战案例分析,旨在帮助读者全面理解L2VPN的配置过程,提升网络管理能力。

1、[L2VPN技术原理](#id1)

2、[L2VPN配置步骤详解](#id2)

3、[实战案例分析](#id3)

随着互联网技术的迅猛发展,企业对于网络通信的需求日益复杂化和多样化,在这样的背景下,第二层虚拟专用网络(L2VPN)技术应运而生,它凭借数据链路层的优势,为企业提供了高效且安全的网络连接解决方案,本文将深入探讨L2VPN的配置流程,涵盖其技术原理、具体配置步骤以及实际应用中的案例分析。

一、L2VPN技术原理

L2VPN技术依托于第二层数据链路层,通过封装用户数据,确保不同网络间的隔离和安全传输,L2VPN技术主要包括以下几种类型:

1、L2TP(Layer 2 Tunneling Protocol):第二层隧道协议,是L2VPN技术中应用广泛的一种。

2、PPPoE(Point-to-Point Protocol over Ethernet):以太网上的点对点协议,适用于宽带接入场景。

3、VLAN(Virtual Local Area Network):虚拟局域网,用于实现网络的逻辑隔离。

4、GRE(Generic Routing Encapsulation):通用路由封装,适用于多种协议间的数据传输。

在L2VPN配置过程中,涉及的关键技术包括:

1、隧道建立:通过L2TP、PPPoE等协议在两个网络设备之间创建隧道。

2、路由配置:在隧道两端配置路由,确保数据传输的顺畅。

3、端口镜像:将网络流量镜像至监控设备,便于故障诊断。

4、安全策略:通过访问控制列表(ACL)限制数据访问,保障网络安全。

二、L2VPN配置步骤详解

1、隧道建立:以L2TP为例,具体步骤如下:

- 在L2TP接入集中器(LAC)上配置L2TP服务。

- 在L2TP网络服务器(LNS)上配置L2TP服务。

- 配置LAC和LNS之间的IP地址。

- 配置LAC和LNS之间的L2TP会话。

2、路由配置:配置隧道两端的静态路由,确保数据传输。

3、端口镜像:将网络流量镜像至监控设备,以便于故障排查。

4、安全策略:配置访问控制列表(ACL),限制数据访问。

三、实战案例分析

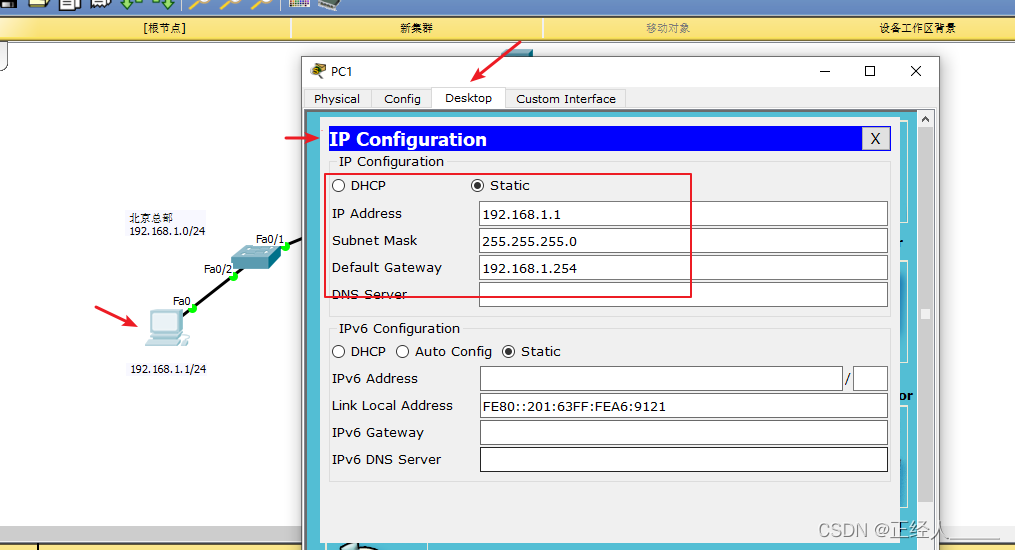

以下通过一个企业分支机构通过L2VPN连接总部网络的案例进行说明。

1、需求分析:企业分支机构需要通过L2VPN连接总部网络,实现数据传输和语音通信等功能。

2、配置步骤:

- 在LAC上配置L2TP服务并设置IP地址。

- 在LNS上配置L2TP服务并设置IP地址。

- 配置LAC和LNS之间的L2TP会话。

- 在LAC上配置目标网络的路由。

- 在LNS上配置目标网络的路由。

- 配置端口镜像,将流量镜像至监控设备。

- 配置ACL,限制数据访问。

3、验证:使用ping命令测试LAC和LNS之间的连通性,确保L2VPN隧道已建立,并验证数据传输和语音通信等功能是否正常。

通过本文的介绍,读者可以全面了解L2VPN的配置过程,为实际应用提供参考,在实际操作中,还需根据具体需求调整配置参数,确保网络稳定、安全运行。

标签: #l2vpn配置

评论列表