在Linux系统上搭建VPN服务,可轻松实现远程访问和数据安全。通过安装VPN软件,配置服务器和客户端,用户即可安全访问内网资源,保障数据传输安全。操作简便,提升工作效率。

1、[VPN概述](#id1)

2、[Linux搭建VPN的准备工作](#id2)

3、[Linux搭建PPTP VPN](#id3)

4、[Linux搭建OpenVPN VPN](#id4)

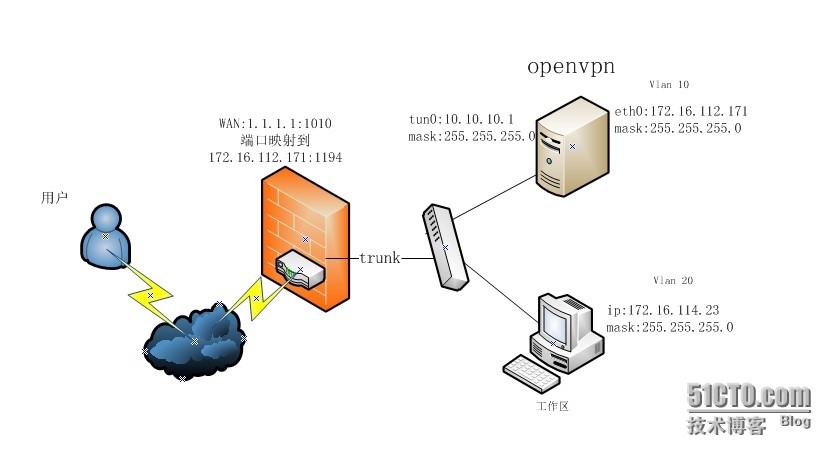

[图片]

随着互联网的广泛应用,远程工作与数据安全的需求日益增长,VPN(虚拟私人网络)作为一种有效的网络安全工具,能够在公共网络环境中为用户提供一个加密的通信通道,Linux系统以其卓越的稳定性和安全性,成为搭建VPN服务的优选平台,本文将深入探讨如何在Linux系统上构建VPN服务,助您轻松实现远程访问和数据保护。

VPN概述

VPN通过加密技术,在公共网络上创建一个私有的网络连接,实现远程访问、数据加密传输以及跨地域访问等功能,常见的VPN协议包括PPTP、L2TP/IPsec和OpenVPN等。

Linux搭建VPN的准备工作

1、准备一台性能稳定的Linux服务器,确保其网络连接稳定且带宽充足。

2、选择合适的VPN协议,如PPTP、L2TP/IPsec或OpenVPN。

3、安装必要的软件包,例如pptpd、strongswan、openvpn等。

4、准备VPN用户的账户和密码。

Linux搭建PPTP VPN

1、安装pptpd软件包:

```bash

sudo apt-get install pptpd

```

2、配置pptpd:

编辑pptpd的配置文件/etc/pptpd/pptpd.conf,添加以下内容:

```bash

localip 192.168.0.1

remoteip 192.168.0.2-192.168.0.100

```

localip为本机IP地址,remoteip为分配给客户端的IP地址范围。

3、配置iptables防火墙:

允许PPTP连接:

```bash

sudo iptables -A INPUT -p tcp --dport 1723 -j ACCEPT

sudo iptables -A INPUT -p gre -j ACCEPT

```

允许IPsec连接:

```bash

sudo iptables -A INPUT -p esp -j ACCEPT

sudo iptables -A INPUT -p ah -j ACCEPT

```

保存并重启iptables:

```bash

sudo service iptables save

sudo service iptables restart

```

4、配置ppp和firewall:

编辑/etc/ppp/chap-secrets文件,添加VPN用户和密码:

```bash

username pptpd * "YourPassword"

```

username为VPN用户名,YourPassword为密码。

重启pptpd服务:

```bash

sudo service pptpd restart

```

Linux搭建L2TP/IPsec VPN

1、安装strongswan软件包:

```bash

sudo apt-get install strongswan

```

2、配置strongswan:

编辑/etc/ipsec.conf文件,添加以下内容:

```bash

config setup

charondebug="ike 2, knl 2, cfg 2, net 2, esp 2, dmn 2, cfg 2"

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

authby=secret

keyexchange=ikev2

conn myvpn

left=%defaultroute

leftsubnet=0.0.0.0/0

leftauth=psk

right=%any

rightdns=8.8.8.8,8.8.4.4

rightauth=psk

psk="YourPSK"

```

%defaultroute表示允许通过VPN连接到本地网络,rightdns为DNS服务器地址,psk为预共享密钥。

Linux搭建OpenVPN VPN

1、安装openvpn软件包:

```bash

sudo apt-get install openvpn

```

2、配置openvpn:

编辑/etc/openvpn/server.conf文件,添加以下内容:

```bash

local 192.168.0.1

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

server 192.168.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1"

keepalive 10 120

tls-auth ta.key 0

cipher AES-256-CBC

user nobody

group nogroup

persist-key

persist-tun

status openvpn-status.log

log砥nt

comp-lzo

```

local为本机IP地址,port为VPN端口,proto为传输协议,dev为隧道设备类型,ca、cert、key分别为CA证书、服务器证书和私钥,dh为Diffie-Hellman参数,server为服务器地址和子网掩码,push为推送给客户端的配置,cipher为加密算法,user和group为运行openvpn的用户和组,persist-key和persist-tun为持久化配置。

3、生成CA证书、服务器证书、私钥和Diffie-Hellman参数:

```bash

sudo openvpn --genkey --secret keys/ta.key

sudo openvpn --req --days 365 --config keys/ca.cnf --out keys/ca.crt

sudo openvpn --req --days 365 --config keys/server.cnf --out keys/server.crt

sudo openvpn --genkey --secret keys/server.key

sudo openvpn --genkey --secret keys/ta.key

```

4、配置客户端:

编辑客户端的client.ovpn文件,添加以下内容:

```bash

client

dev tun

proto udp

remote YourServerIP YourServerPort

resolv-retry infinite

nobind

user nobody

group nogroup

persist-key

persist-tun

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

tls-auth ta.key 0

```

YourServerIP和YourServerPort分别为VPN服务器的IP地址和端口,ca.crt、client.crt和client.key分别为客户端的CA证书、证书和私钥。

5、启动openvpn服务器:

```bash

sudo openvpn --server --cd /etc/openvpn --config /etc/openvpn/server.conf

```

通过以上步骤,您已在Linux系统上成功搭建了PPTP、L2TP/IPsec和OpenVPN VPN服务,用户可以通过客户端连接到VPN服务器,实现远程访问和加密传输,确保数据安全,在实际应用中,您可以根据需求调整配置参数,以满足不同的业务场景。

相关阅读:

标签: #linux搭建vpn #IPsec VPN #vpn服务器 #vpn服务

评论列表