本文深入解析了VPN构建的技术原理,包括加密、隧道、认证等技术细节,并探讨了其在企业、个人以及远程办公等场景下的实践应用。通过案例分析和实际操作,揭示了VPN构建过程中的关键点和常见问题,为读者提供了全面的VPN技术指导。

在互联网技术迅猛发展的今天,网络安全问题愈发突出,VPN(Virtual Private Network,虚拟私人网络)作为一种高效的安全保障技术,已在企业和个人用户中得到广泛应用,本文将深入剖析VPN构建的技术核心,并探讨其实际应用中的诸多优势。

VPN构建技术原理详解

1. 隧道技术

隧道技术是VPN构建的基石,它通过将数据包封装在另一种协议中,实现了数据传输的加密与匿名化,常见的隧道协议包括PPTP、L2TP/IPsec、IKEv2等。

(1)PPTP(Point-to-Point Tunneling Protocol):PPTP是一种相对简单的隧道协议,它能在TCP/IP协议栈上建立隧道,实现数据的加密和压缩,PPTP在Windows、Linux等操作系统上拥有良好的兼容性。

(2)L2TP/IPsec(Layer 2 Tunneling Protocol with Internet Protocol Security):L2TP/IPsec结合了L2TP和IPsec两种协议的优势,L2TP负责隧道建立,IPsec则负责数据的加密和完整性验证,L2TP/IPsec在安全性上优于PPTP,但性能上略有欠缺。

(3)IKEv2(Internet Key Exchange version 2):IKEv2是一种先进的隧道协议,支持快速连接、断开重连等功能,它在安全性、性能和兼容性方面表现出色,是现代VPN构建的首选。

2. 加密技术

加密技术是VPN构建的关键环节,它确保了数据传输的安全性,常见的加密算法包括AES(Advanced Encryption Standard)、DES(Data Encryption Standard)、3DES(Triple DES)等。

(1)AES:AES是一种对称加密算法,其密钥长度可达256位,安全性极高,是VPN构建中广泛应用的加密算法之一。

(2)DES:DES是一种对称加密算法,密钥长度为56位,虽然安全性相对较低,但仍然可以满足VPN构建的基本需求。

(3)3DES:3DES是DES的扩展版本,通过三次加密增强了数据的安全性,虽然在性能上略逊于DES,但在安全性方面有所提升。

3. 验证技术

验证技术是VPN构建的保障,它确保了数据传输的完整性和真实性,常见的验证技术包括MAC(Message Authentication Code)和SHA(Secure Hash Algorithm)。

(1)MAC:MAC是一种基于哈希函数的验证技术,通过计算数据包的哈希值,确保数据在传输过程中的完整性和真实性。

(2)SHA:SHA也是一种基于哈希函数的验证技术,它通过计算数据包的哈希值,确保数据在传输过程中的完整性和真实性,其安全性优于MAC。

VPN构建实践应用分析

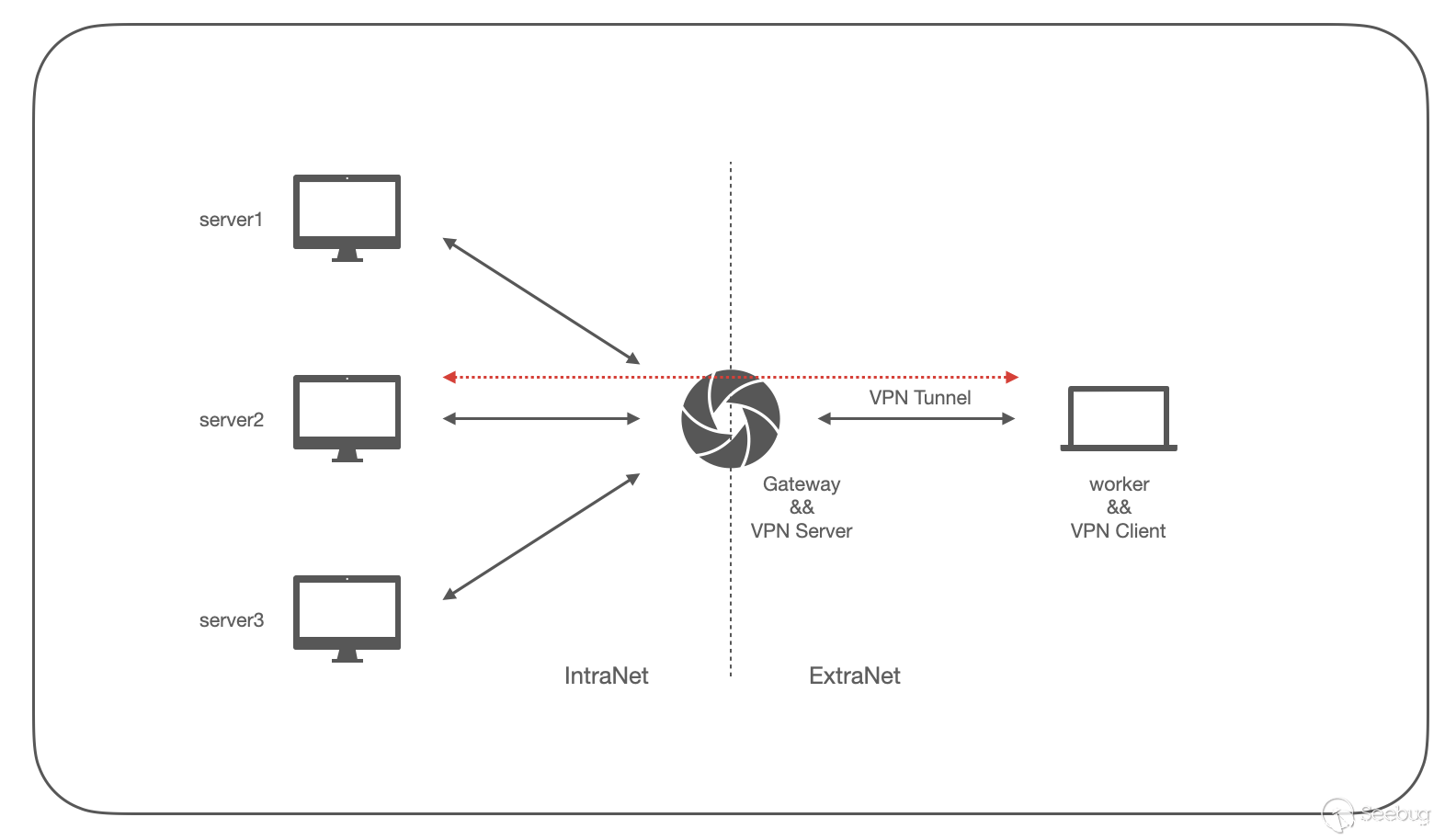

1. 企业级VPN构建

企业级VPN构建通常选用L2TP/IPsec或IKEv2协议,以确保数据传输的安全性,以下是企业级VPN构建的基本步骤:

(1)选择合适的VPN设备,如路由器、防火墙等。

(2)配置VPN设备,包括设置隧道协议、加密算法、验证技术等。

(3)在企业内部和远程办公地点建立VPN连接。

(4)测试VPN连接,确保数据传输的安全性。

2. 个人级VPN构建

个人级VPN构建通常采用PPTP、L2TP/IPsec或IKEv2协议,以下是个人级VPN构建的基本步骤:

(1)选择合适的VPN服务提供商。

(2)下载并安装VPN客户端。

(3)配置VPN客户端,包括设置服务器地址、用户名、密码等。

(4)连接VPN,享受加密、匿名、安全的数据传输。

VPN构建技术在网络安全领域扮演着重要角色,其原理和应用场景丰富多样,本文对VPN构建技术进行了深入解析,并探讨了其在企业级和个人级VPN构建中的应用,随着互联网技术的不断进步,VPN构建将在网络安全领域发挥更加关键的作用。

相关阅读:

标签: #vpn构建

评论列表